Torブラウザの安全な使い方│初心者ガイド 2025年

Torブラウザを使えば、ある程度プライバシーを守れますが、ダークウェブで安全を確保するには追加の対策が必要です。Torを使う理由はたくさんありますが、Torはサイバー犯罪者の温床でもあるため、あなたのアクティビティが監視される可能性が高くなります。危険なリンクを特定することも難しいため、あなたのデバイスと個人情報が危険にさらされてしまいます。

そのため、Torブラウザを使う際は、ほかの対策ツールも活用することが大切です。Torブラウザでダークウェブにアクセスする場合、VPNを使えば簡単に安全性を向上できます。VPNは通信を終端間で暗号化しますから、ハッカーや監視組織、インターネットプロバイダさえも、通信データを傍受できなくなります。

【クイックガイド】3ステップで簡単!Torブラウザの安全な使い方

- VPNを入手します。

- Torブラウザをダウンロードします。

セキュリティのため、サードパーティサイトではなく、Torブラウザの公式サイトからダウンロードしましょう。 - Torブラウザを使いましょう。

最も安全にブラウジングするには、Torブラウザを開く前にVPNに接続しください。

Torブラウザを使う目的は?

Torブラウザは、ダークウェブを含む、すべてのインターネット層にアクセスするために使われています。TorはThe Onion Router(ザ・オニオン・ルーター)の頭文字をとったもので、通信を何層にも暗号化することが玉ねぎ(オニオン)のようであることから、このような名前が付けられています。TorはFirefoxベースのブラウザなので、表層Webにある一般的なサイト(YouTubeやWikipediaなど)を閲覧するためにも使えますが、ダークウェブ上の「.onionサイト」にもアクセスできるという点でほかのブラウザと異なります。

ダークウェブとは、検索エンジンでヒットしないインターネットの隠れた層を指します。規制されていない領域なので、ダークウェブの利用には多くのリスクが伴います。誤ってマルウェアやウイルスをダウンロードしてしまう可能性の他、様々な詐欺にあうリスクがあるのです。

そのため、ダークウェブへのアクセスは問題視されています。ダークウェブと聞くと、「サイバー犯罪者が警察に知られずにコミュニケーションをとる場所」と思うかもしれませんね。このイメージはある意味正しいのですが、Torブラウザを介してダークウェブにアクセスする正当な理由はたくさんあります。

Torブラウザは、次のような目的で利用されています。

- 匿名でコミュニケーションを取るため。多くの活動家やジャーナリストは、監視を避けるためにTorブラウザを活用しています。

- ネット検閲を回避するため。Torを使えば検閲の厳しい国でもブロックされたコンテンツにアクセスすることができます。

- 犯罪者や不正行為をした著名人を摘発するため。ジャーナリストや告発者は、匿名で安全に内部情報を共有・受け取ったり、事件調査を行ったりするためにTorブラウザとダークウェブを使っています。

- 資料を閲覧するため。ダークウェブでは、電子書籍や研究論文などを無料で見られます。

- セキュリティ調査のため。IT技術者やセキュリティエンジニアは、Torブラウザを使ってダークウェブ上でセキュリティテストを行っています。

- 医療相談のため。何らかの症状があり、健康について心配事があれば、ダークウェブを通して医師に相談できます。健康状態について他人に知られたくなかったり、病院の診察を受けるお金がなかったりする場合に役立ちます。

Torの利用を避けるべき場合とは?

ダークウェブの利用には一定の制限が発生しますので、Torの使用中に避けるべきアクティビティがいくつかあります。

- トレントやストリーミング。多くのトレントサイトはTorの出口ノードをブロックしますので、P2P転送が不可能になってしまいます。Torrentクライアントをブラウザで動作させることができたとしても、Torが低速だとダウンロードやシードには理想的ではありません。同様に、ストリーミングにも速度が遅すぎます。

- 個人アカウントへのログイン。Tor上で個人アカウントにログインしてしまうと、あなたの身元がバレる危険性があります。また、サイトによってはTorを疑わしいと判断し、アカウントがロックされる可能性もあります。なお、ProtonMailを使えば、Torブラウザだけで使える暗号化されたメールアドレスを簡単に取得することができます。

- 追跡可能な決済方法の利用。Torはあなたの身元や居場所を隠すことはできますが、詐欺やその他の金融犯罪を防ぐことはできません。ブラウザ上で個人を特定できる決済方法を使用することは、犯罪者に機密情報をさらす危険性があるためお勧めできません。また、一部のサイトでは、Torトラフィックによる決済ページへのアクセスをブロックしているため、いずれにせよ取引エラーとなる可能性があります。

Torブラウザの仕組みは?

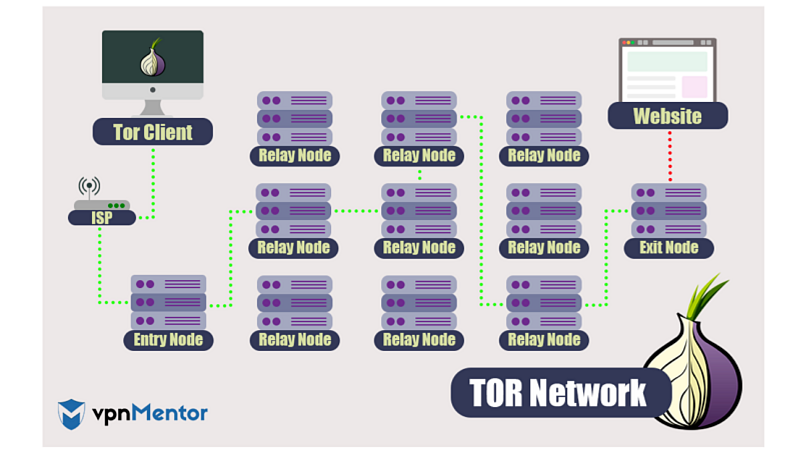

Torブラウザを使うと、通信は暗号化され、「ノード」と呼ばれる複数の中継サーバーを経由して目的地(サイト)に送信されます。通信は、入口ノード、リレーノード(中間ノード)、出口ノードという3層のノードを通して送受信されます。

Torブラウザのノードを通過するたびに通信速度は低下していきます。高速VPNが役立つのはそのためです

Torブラウザのノードを通過するたびに通信速度は低下していきます。高速VPNが役立つのはそのためです

ノードは世界中に分散されています。あるノードに通信が到達すると、次の送信先が分かるように少しだけ情報が与えられます。どのノードにも通信経路全体は公開されませんから、Torブラウザを使えばプライバシーを強化できるわけです。しかし、Torブラウザの利用者は誰でも、自分のネットワークをノードとして使えるように申し出ることができますので、安全性を保証することはできません。また、Torの入口ノードと出口ノードではデータが部分的に見られるため、弱みであると言えます。

入口ノードはあなたのIPアドレスを特定することができ、出口ノードではあなたがどのサイトを閲覧しようとしているかが分かります(その逆は不可能です)。Torブラウザを使うと、入口ノードまたは出口ノードにデータの一部分が必ず公開されますから、Torブラウザを使う際は、VPNを使って通信を終端間で暗号化すべきなのです。

Torブラウザの安全性は?

Torブラウザを使えば、ある程度のセキュリティ対策が可能ですが、あなたの通信はブラウザ上のみで保護されます(デバイス全体は保護されません)。あなたのIPアドレスは閲覧したサイトに公開されず、プロバイダからサイトの閲覧履歴を隠すことができます。しかし、あなたがTorを使ったことはプロバイダに知られてしまいます。そのため、違法行為をしていなくても、疑われてしまうのです。また、Torブラウザにマルウェア対策機能はありませんから、追加の対策なしでファイルをダウンロードするのは危険です。

さらに、出口ノードの管理者が誰か調べることはできませんし、彼らの腹づもりも分かりません。出口ノードでは、データを盗聴、傍受、書き換えることができます。さらに、悪質な出口ノードがあなたのサーバーと暗号化された接続を確立する恐れもあります。そうすると、ネットの利用状況をすべて監視されるかもしれません。また、Torユーザーの匿名化を解除するために、入口ノード、リレーノード(中間ノード)、出口ノードで悪意のあるサーバーを実行する脅威アクター(KAX17の名で知られています)もいます。

このような理由から、Torブラウザを使う際はVPNも利用することを強くおすすめします。信用できるVPNはパワフルな暗号化で通信を守りますから、Torブラウザを使用中も個人情報は安全です。また、VPNのプライベートサーバーのIPアドレスが割り当てられ、実際のIPアドレスを隠すことができます。ですので、Torのノードで位置情報がバレることはありません。

犯罪行為、薬物、有害画像や動画に関しては、あなたがどこでそのようなコンテンツを入手できるか知っており自ら探さない限り、遭遇することはありません。サーフェスウェブを、相互にリンクし合うサイトの大陸と喩えるなら、ディープウェブは独立した島々のようなものなので、自ら探さない限り見たくないコンテンツに遭遇することはないのです。

VPNに接続してTorを使う方法

Torブラウザを使う際は、安全性の高いVPNを使うことでセキュリティを強化できます。TorブラウザでVPNを使う方法は2つありますが、安全性が異なります。ここでは、TorブラウザとVPNを併用する方法について説明します。

TorオーバーVPN

最も安全な使い方は、VPNに接続してからTorブラウザを開く方法です。これにより、データが各ノード(Torブラウザの弱みは入口ノードと出口ノードです)で安全にデータが保護されます。さらに、IPアドレスもTorネットワークから隠され、プロバイダもあなたがTorを使っていることを見られません。

ただし、VPNのセキュリティ機能が不十分だと、効果的に安全を確保できません。例えば、キルスイッチは、VPNの接続が切れた場合に悪意のある出口ノードへのデータ漏洩を防げる非常に重要な機能です。また、Torの利用状況を記録されないよう、厳格なノーログポリシーを遵守しているVPNを選ぶのも大切です。

VPNオーバーTor

2つ目の方法は上記の逆で、Torに接続してからVPNに接続する方法です。このやり方では、Torを利用できるようにVPNを手動設定しなければならないため、難易度は高めです。しかし「VPNオーバーTor」だと出口ノードで通信が隠されますから、ある程度の安全を確保できます。

ただし、VPNオーバーTorには弱みや欠点もあります。まず、ISPにあなたがTorを使っていることが知られてしまいますし、.onionサイトを訪問することもできません。プライバシー保護が強化された状態で一般的な検索エンジンの検索結果に出てくるサイトにアクセスできるようになるだけです。

この方法では、Torに対応していて、厳格なノーログポリシーを遵守しているVPNが必要です。ただ、1つ目の方法ほど安全ではないので、この記事でご紹介したVPNをはじめ、多くのVPNはVPNオーバーTorに対応していません。

Torを安全に使う際の注意事項

Torブラウザは、プライバシーをある程度守るために設計されていますが、脆弱性もあります。安全にTorブラウザを使うために、次のようなことに注意してください。

- Torは公式サイトからのみダウンロードしましょう。ハッカーが作成したTorの偽物のミラーサイトを誤ってダウンロードしてしまい、デバイスがマルウェアに感染してしまうケースがあります。そのため、サードパーティのウェブサイトからは絶対にTorをダウンロードしないようにしましょう。

- ウイルス・マルウェア対策ソフトを使いましょう。セキュリティソフトを使うことで、ウイルスやマルウェアからデバイスを守り、サイバー攻撃を避けられます。最新のハッキングやウィルスに感染しないよう、アップデートを忘れずに。

- 安全を優先したOSを使いましょう。一例として、「TAILS」というOSが挙げられます。また、外付けドライブでOSを実行することもおすすめします。そうすれば、Torネットワーク上でハッカーにパソコンを判別されにくくなります。他のプライベートOSには、Qube、Whonix、ZeusGuardなどがあります。

- 定評のあるダークウェブ検索エンジンを使いましょう。一部の検索エンジンは.onionサイトもインデックス化していますから、ダークウェブにアクセスする前に、そのような検索エンジンでダークウェブのサイトを探したり調べたりしましょう。定評のある検索エンジンとして、DuckDuckGoやAhmiaなどが挙げられます。

- 信用できるサイトURLをメモしておきましょう。ダークウェブには、サイバー脅威が潜む本物にそっくりなクローンサイトがたくさんあります。ですので、ソーシャルメディアやフォーラムで見つけたURLは使わないようにしましょう。なお、定評のあるダークウェブ検索エンジンを使えば、本物のサイトを見つけることができます。信用できるサイトを整理したい場合、暗号化されたノート(Turtlなど)が便利です。なお、Torにはブックマーク機能もあります。

- HTTPサイトは避けましょう。TorはHTTPサイトを暗号化しません。そのため、HTTPサイトを訪問する際にVPNに接続していない限り、あなたの個人データはTorの出口ノードを通過する際に公開されます。なお、エンドツーエンドの暗号化(TLSやSSL経由)を使っているHTTPSサイトは訪問しても安全です。

- デバイスとブラウザを常にアップデートしましょう。バグや脆弱性にネットの安全が脅かされないよう、ソフトの最新版を使うように心掛けてください。

- 位置情報のトラッキングを無効化しましょう。あなたの所在地を非公開にするため、デバイスの位置追跡機能を無効にしましょう。

- JavaScriptを無効化しましょう。ハッキング防止のためです。2013年に、JavaScriptが提供するセッション情報を使ってユーザーをトラッキングできることが発見されたのです。

- アドオンは使わないようにしましょう。アドオンやブラウザ拡張機能も、ブラウザフィンガープリントで個人を特定するために使われることがあります。なお、Torブラウザは一部のプラグイン(Flash、RealPlayer、Quicktimeなど)を自動的にブロックしています。

- Torブラウザの画面の大きさを変えてはいけません。ブラウザフィンガープリントという手法で追跡される恐れがあります。

- カメラとマイクを物理的に隠しましょう。そうすれば、サイバー犯罪者にデバイスを乗っ取られても、盗撮・録音されません。過剰に思えるかもしれませんが、カメラは簡単にハッキングされるので、きちんと隠しましょう。

- クリックする際は十分に注意してください。ポップアップや広告はクリックしてはいけません。また、ダークウェブからファイルをダウンロードした場合、ファイルを開く前にインターネット接続を無効にしてください(実際のIPアドレスが漏洩するのを防ぐため)。

- 仮想通貨を使いましょう。ダークウェブで買い物する際に匿名性を高めることができ、支払い情報の盗難を防げます。

- 銀行アプリやストリーミングアプリなど、デバイス上のすべてのアプリを閉じましょう。アプリから個人情報を盗まれないように、すべて閉じましょう。

Torブラウザをインストールする方法

安全のため、Torブラウザは公式サイトからダウンロードすることをおすすめします。iOSでTorブラウザは利用できませんが、Torを使用した「Onion Browser」は使えます。これはTorも推奨しているオープンソースアプリで、Apple App Storeから入手できます。

Torはいずれにせよあなたの通信をリルートするので、どのサーバーを選んでも問題ありません。大半のVPNには、あなたのロケーションにオススメの最速サーバーに接続できる機能が付いています。

Torブラウザをインストールする方法:WindowsとMac

Torブラウザのインストール方法はWindowsとMacでほぼ同じです。唯一の違いはOSのナビゲーションでしょう。WindowsにTorブラウザをインストールするには、次の手順に従ってください。

- Torブラウザをダウンロードします。Torブラウザのダウンロードページを開き、該当するインストーラを選びます。

クリックすると、直ちにダウンロードが開始します

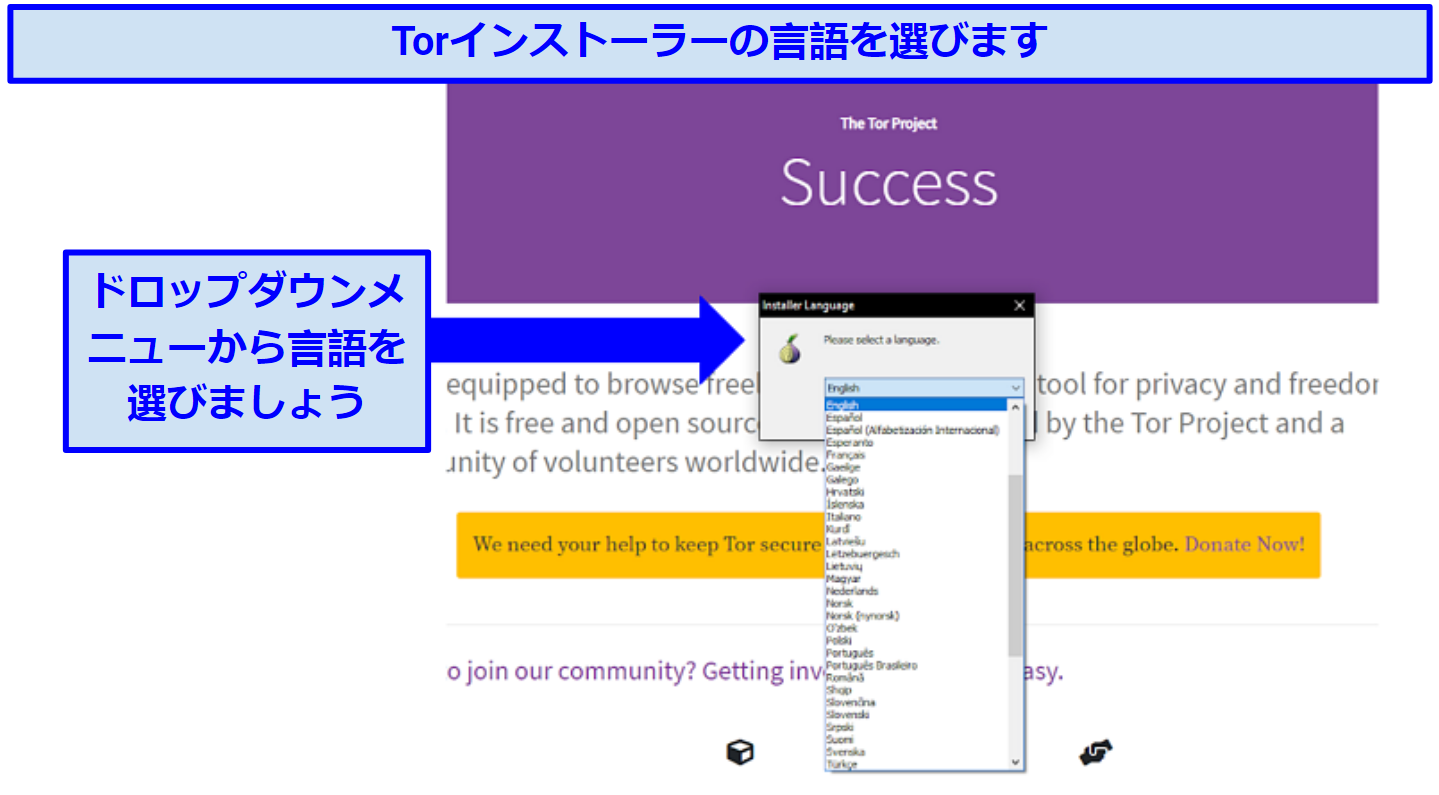

クリックすると、直ちにダウンロードが開始します - インストールファイルを開きます。言語を選び、インストールウィザードの指示通りに進めましょう。

言語はアルファベット順で表示されます

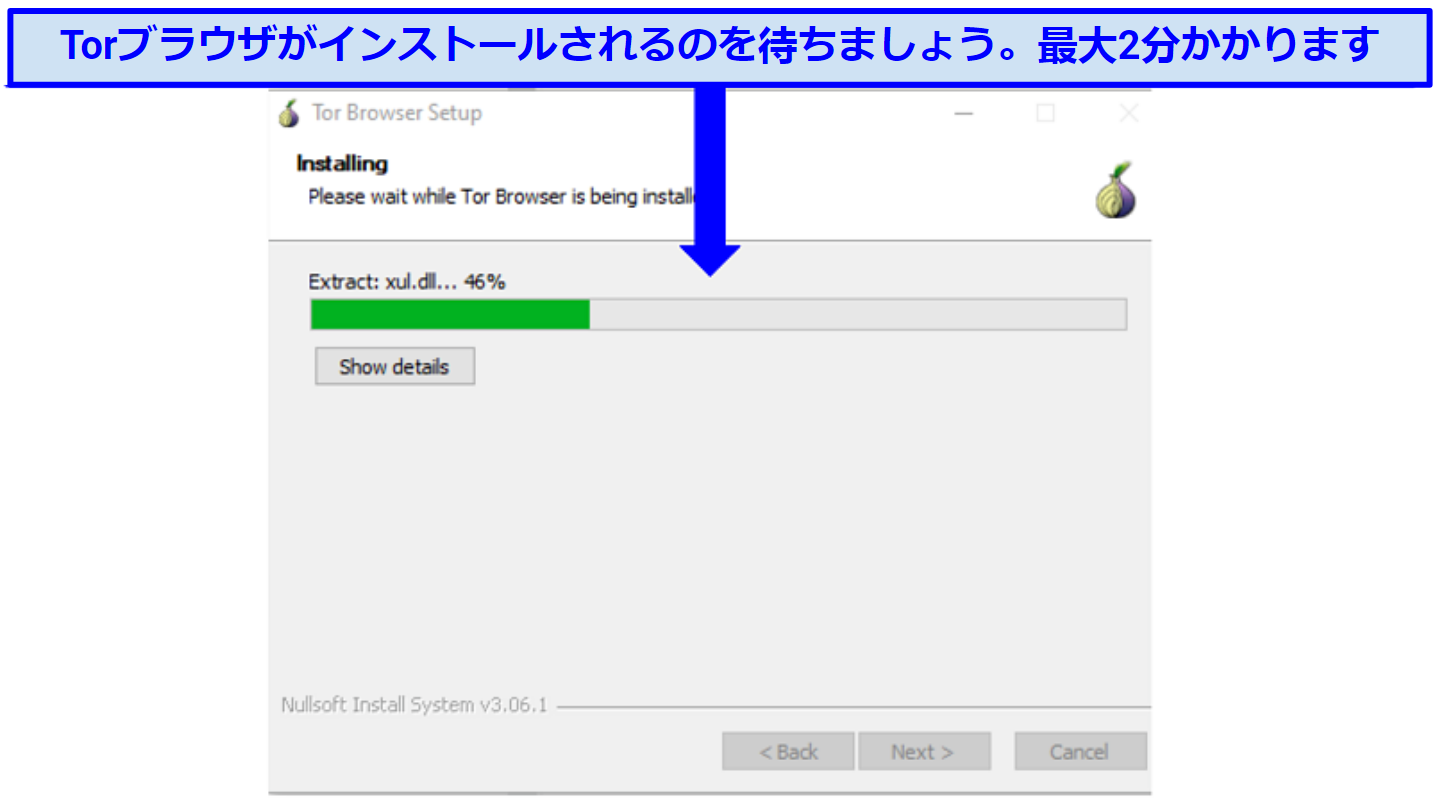

言語はアルファベット順で表示されます - インストールが完了するのを待ちましょう。Macでは、この時点でTorブラウザのアイコンをアプリケーションフォルダに移動するように指示されます。

インストールが完了したら、「完了」をクリックします

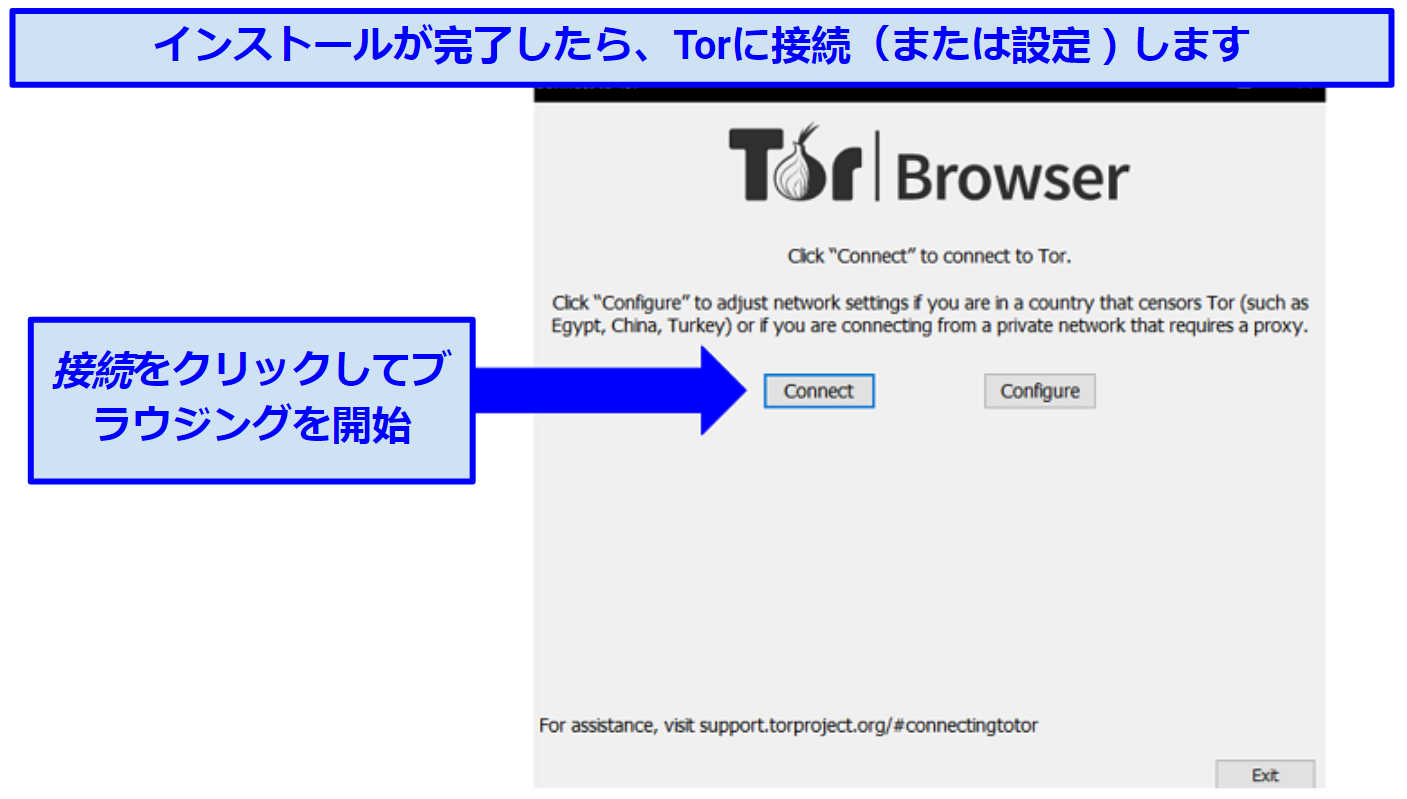

インストールが完了したら、「完了」をクリックします - 接続するか、Torを設定します。制限のあるネットワークや場所で閲覧している場合、「Configure(設定)」をクリックします。「お住まいの地域でTorは検閲されていますか。プロキシを使用していますか」と表示され、「Pluggable transport」の設定を手伝ってくれます。

プロキシを使っている場合、プロキシの種類、IPアドレス、ポートを入力します

プロキシを使っている場合、プロキシの種類、IPアドレス、ポートを入力します

Torブラウザをインストールする方法:Android

- Torの公式サイトにアクセスします。AndroidデバイスでTorの公式サイトを開きましょう。ダウンロードページの「対象:Android」をクリックします。

- 指示に従ってインストールします。「Google Playで入手」をクリックしたら、インストールボタンを押します。

- Torに接続します。安全にTorブラウザでブラウジングできるようになりました。

Torブラウザをインストールする方法:Linux

- Torランチャーをダウンロードします。FlatHubでTorのダウンロードページに遷移し、Linux用ランチャーをダウンロードします。

- ファイルをインストールします。ダウンロードフォルダ(あるいはTor Launcherをダウンロードした場所)でファイルを開きましょう。

- 接続するか、Torを設定します。「Launch」をクリックし、Torを開始します。Connect(接続)またはConfigure(設定)のいずれかを選びます。Torがブロックされているネットワークでブラウジングする場合、「設定」を選びましょう。「お住まいの地域でTorは検閲されていますか。プロキシを使用していますか」と表示され、「Pluggable transport」の設定を手伝ってくれます。Torがブロックされていなければ、接続をクリックするだけでダークウェブをブラウジングできます。

【よくある質問】Torの安全な使い方

Torは合法ですか?

違法行為に使用しない限り、Torブラウザはほとんどの国で合法です。Torはほとんどの国で禁止されているわけではありませんが、ダークウェブ(麻薬、武器、不穏なポルノなどの違法コンテンツを扱うネット領域)のアクセスに使用できます。

ですので、Torブラウザの利用は、ロシア、中国、アラブ首長国連邦、トルコ、イラン、ベラルーシなどネット検閲が厳しい国では違法であり、ブロックされています。しかし、定評の良いVPNの中には、高度なセキュリティ機能を搭載しており、検閲の厳しい国々のファイアウォールを回避してTorにアクセスできるものもあります。

なお、Torのブリッジを設定する方法でもファイアウォールを回避できます。ブリッジはTorのディレクトリにリストされていないリレーノード(中間ノード)で、政府当局が特定しブロックするのが難しくなっているからです。但し、VPNの利用なしにこの方法を使うことはお勧めできません。ブリッジは他のノードと同じようにボランティアによって運営されており、ブリッジの所有者が悪意ある意図を持っている可能性があるからです。

Torをダウンロードするのは安全ですか?

はい。Torブラウザは安全にダウンロードできます。しかし、完全に非公開というわけではありません。あなたがTorの公式サイトを訪問したことはプロバイダに公開されるからです。プライバシー保護のため、VPNに接続してからTorをダウンロードしましょう。

ただし、第三者サイトからTorブラウザをダウンロードするのは避けてください。悪質なリンクを含む偽サイトも多くありますから、デバイスと個人情報が危険にさらされてしまいます。Torブラウザの公式サイトからダウンロードするようにしましょう。

Torブラウザで追跡されたりハッキングされたりしますか?

困難ですが、不可能ではありません。安全を守るため、Torブラウザを使う際は、VPNなどで追加の対策を行いましょう。

Torは、過去にネットワークがハッカーにより侵害された事例があり、ユーザーの閲覧履歴を見られたり、デバイスを乗っ取られたことがあります。ハッカーは不正なTorノードを設定してトラフィックを傍受したり、ユーザーのデバイスにマルウェアを注入したりします。

しかし、マルウェアブロッカー付きのVPNを使えば、こうした攻撃から身を守ることができます。高性能のブロッカーは、すべての受信トラフィックをスキャンしてマルウェアやその他の悪意のあるアクティビティを検出し、デバイスに到達する前にブロックしてくれます。ですので、たとえハッカーがTorノードを侵害したとしても、あなたのデバイスは侵害されません。

ディープウェブとダークウェブの違いは何ですか?

ディープウェブとは、検索エンジンがインデックスしていないネット上のコンテンツを指します。これには、ネット銀行のシステム、非公開企業データベース、ソーシャルメディアのプロファイル、未掲載サイトなどが含まれます。このようなコンテンツは検索エンジンからはアクセスできませんが、本質的に危険なものではなく、通常のブラウザでアクセスすることができます。

ダークウェブとは、意図的に隠され、Torのようなブラウザでしかアクセスできないディープウェブの特定の領域を指します。ダークウェブ上のすべてのコンテンツが違法または有害というわけではありませんが、一般的には、注意を払うべき闇の空間と言われています。そのため、ダークウェブではVPNを使用することをお勧めします。

TorはVPNですか?

TorとVPNはいずれもプライバシー保護に使えますが、同じではありません。Torは無料でオープンソースのソフトウェアで、トラフィックを暗号化し、一連のノードやリレーを経由させることで、匿名でインターネットを閲覧することができます。VPNは、インターネットトラフィックを暗号化してデータを隠し、リモートサーバーを経由させるため、実際の所在地とは違う場所からネット利用しているように見せかけることができます。

Torブラウザ・Onionネットワークの代替となるものはありますか?

Torを利用するリスクについて懸念がある場合、またはネットワークが遅く使いづらい場合は、以下の代替ネットワークをご参考ください。

- I2P:無料でオープンソースの匿名ネットワークです。Torと同様に、I2Pはインターネットトラフィックをルーティングするために一連のノードを使用しますので、匿名でインターネットを閲覧したり通信することができます。Torとは異なり、I2Pは匿名でファイル共有やメッセージのやり取りも可能で、より包括的なプライバシーツールとなっています。

- Freenet:分散型匿名ネットワーク。データをPCのネットワークに分散させることで、ファイルやメッセージの発信元を追跡することがほぼ不可能になっています。他のオプションほど使いやすくはありませんが、こちらも強力なプライバシーツールです。

- GNUnet:分散型ネットワーク・プロトコルスタック。暗号化、ピアの検出、リソース割り当てなどの機能を備えており、無料で使用・変更ができます。Windows、Mac OS X、GNU・Linux、Solarisで利用が可能ですが、Torと同様、各ノードの所有者の意図が分からないため、脆弱性があります。

今すぐ安全にTorブラウザを使いましょう

Torブラウザを使えば、ある程度のプライバシー保護が可能ですが、ダークウェブにアクセスするために使うと危険にさらされます。Torブラウザを使う際は、VPNに接続してサイバー脅威から身を守ることを強くおすすめします。VPNはブラウジングセッションの全通信を暗号化しますから、安全です。また、監視しようとする第三者からTorブラウザの使用とIPアドレスを隠すこともできます。

この記事を改善する方法についてコメントをお願いします。あなたのフィードバックが重要です!